As principais barreiras que impedem a adoção da nuvem esbarram em segurança corporativa. Um estudo da Cybersecurity Insiders mostra que preocupações com riscos gerais de segurança, incluindo confidencialidade dos dados e perda ou vazamento de informações, são compartilhadas por mais da metade dos executivos entrevistados.

Os diversos casos de vazamento de dados expostos justificam a cautela por parte das empresas quando o assunto é segurança corporativa. Diante disso, é importante frisar que as vulnerabilidades de segurança da nuvem não estão no domínio dos provedores de serviços ou na segurança das plataformas físicas e virtuais (como computação, armazenamento, rede).

A ameaça reside nas lacunas de segurança do que é colocado dentro da nuvem e como esses dados são geridos. A boa notícia é que o Google Cloud oferece uma gama de recursos para transformar a sua segurança cibernética na nuvem. Aqui, vamos explicar todas as funcionalidades da plataforma que ajudam a evitar, detectar, investigar e responder a incidentes de segurança corporativa antes que eles atingirem seus negócios.

Confira a seguir por que o Google Cloud é a nuvem mais confiável para impulsionar a transformação digital da sua empresa sem abrir mão da segurança corporativa!

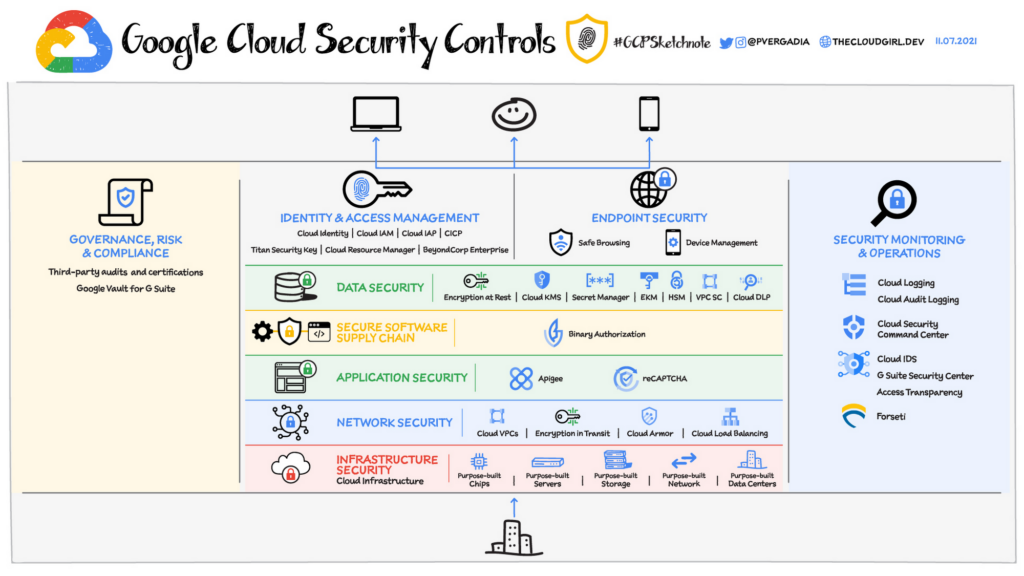

Visão geral da segurança do Google Cloud

Quando pensamos em segurança na nuvem, diferentes camadas devem ser consideradas: proteção de infraestrutura, rede, dados, aplicativos e gerenciamento de identidades e acesso. Também há processos em andamento para operações de segurança e governança, gerenciamento de risco e conformidade.

Responsabilidade compartilhada e destino Compartilhado

A segurança na nuvem requer colaboração. É operada em um modelo de responsabilidade compartilhada que funciona assim: o provedor de nuvem é responsável pela segurança da infraestrutura de nuvem subjacente, enquanto você é responsável por proteger os aplicativos implantados na nuvem. Isso oferece a flexibilidade e o controle de que você precisa para implementar os controles de segurança necessários para seus aplicativos e negócios. É possível restringir o acesso aos dados e projetos confidenciais ou implantar seletivamente aplicativos públicos.

O Google Cloud vai além dos fundamentos desse modelo de responsabilidade compartilhada para um modelo operacional baseado em “Destino Compartilhado”. O destino compartilhado trata de preparar um ambiente seguro para um cliente, orientando-o enquanto estiver lá, sendo claro e transparente sobre os controles de segurança que podem configurar, oferecendo proteções e ajudando-o com a segurança cibernética. Isso garante que os clientes tenham uma postura de segurança robusta com serviços seguros por design, padrões seguros e um rico conjunto de práticas recomendadas, modelos, esquemas, documentação e serviços profissionais que disponibilizamos.

Segurança da infraestrutura

Os provedores de nuvem são responsáveis por fornecer segurança de infraestrutura, que inclui a segurança durante todo o ciclo de vida do processamento de informações, incluindo infraestrutura de hardware, implantação de serviços, serviços de armazenamento, identidade do usuário, comunicações na Internet e segurança operacional e de dispositivos.

A plataforma do Google amplia a segurança por meio de camadas progressivas que oferece defesa em profundidade em escala. A infraestrutura de hardware do Google é projetada para atender com precisão a requisitos específicos. Seu software e sistema operacional são versões simplificadas e reforçadas do Linux. Os chips específicos da Titan ajudam a estabelecer uma raiz de hardware de confiança.

Segurança de rede

A segurança da rede é de responsabilidade tanto dos provedores de nuvem, como da empresa. Os provedores trabalham para garantir que o tráfego seja seguro e criptografado e que a comunicação com outros serviços na internet pública seja segura, oferecendo ainda forte proteção contra ataques de rede.

Já a sua empresa é responsável por definir e impor o perímetro da sua aplicação, segmentar seus projetos entre equipes e organizações, gerenciar o acesso remoto para seus funcionários e implementar defesa adicional contra DoS.

A nuvem privada virtual (VPC) do Google Cloud oferece conectividade privada entre várias regiões sem comunicação pela internet pública. Você pode usar uma única VPC para uma organização inteira, isolada em projetos.

Os logs de fluxo de VPC capturam informações sobre o tráfego IP de e para interfaces de rede e ajudam no monitoramento de rede, análise forense, análise de segurança em tempo real e otimização de despesas.

A VPC compartilhada pode ser configurada para ser compartilhada entre vários projetos em sua organização. As rotas de conectividade e os firewalls associados são gerenciados centralmente. Você também pode segmentar suas redes com um firewall distribuído globalmente para restringir o acesso às instâncias.

As políticas de regras de firewall permitem definir regras de acesso e o registro permite auditar, verificar e analisar os efeitos de suas regras de firewall.

O VPC Service Controls estende a segurança do perímetro para gerenciar os serviços do Google Cloud impedindo o acesso de redes não autorizadas.

Segurança do aplicativo

Ao criar um aplicativo ou API na nuvem, você é responsável pela segurança do aplicativo, incluindo a verificação e o teste. O Google Cloud recomenda adoção de práticas como:

- Permita e negue o tráfego com base na autenticação e autorização do usuário.

- Use ou implemente serviços para bloquear bots e usuários fraudulentos de seu site.

Você pode proteger seu aplicativo voltado para a internet contra ataques usando soluções de Web App e proteção de API (WAAP). Esta solução é uma combinação de:

- Cloud Load Balancing: fornece defesa automática contra ataques DDoS de Camada 3 e Camada 4;

- Cloud Armor: filtre as solicitações da web recebidas por geografia ou uma série de parâmetros L7, como cabeçalhos de solicitação, cookies ou strings de consulta;

- reCAPTCHA Enterprise: fornece proteção contra bots e usuários fraudulentos.;

- Apigee API Gateway: protege o back-end da API limitando o tráfego da API contra ataques DDoS e controla o acesso às APIs com OAuth, validação de chave de API e outros recursos de proteção contra ameaças.

Segurança da cadeia de suprimentos de Software

Para proteger seu software, você precisa estabelecer, verificar e manter uma cadeia de confiança. O objetivo é estabelecer a proveniência ou trilha de origem de seu código, por meio de atestados, gerados e verificados durante todo o processo de desenvolvimento e implantação de software.

Você pode adotar de forma incremental para aumentar sua postura de segurança os níveis da cadeia de suprimentos SLSA de código aberto para artefatos de software. Essas são estruturas de ponta a ponta para a integridade da cadeia de suprimentos.

No Google, o serviço Cloud Binary Authorization estabelece, verifica e mantém uma cadeia de confiança por meio de atestados e verificações de políticas em diferentes etapas do processo SDLC.

- Código: usando o Open Source Insights, identifique dependências, consultoria de segurança, licença em código-fonte aberto.

- Build: o Cloud Build captura outro conjunto de atestados (testes executados, ferramentas de build usadas, etc.) que adicionam à sua cadeia de confiança.

- Teste e verificação: a compilação completa quando armazenada no Artifact Registry é verificada automaticamente em busca de vulnerabilidades.

- Implantar e executar: autorização binária verificada quanto à autenticidade e implantação quando os atestados atendem à política da organização. Ainda valida continuamente a conformidade com a política após a implantação.

Segurança de dados

A segurança dos dados é uma responsabilidade compartilhada entre você e o provedor de nuvem. O provedor de nuvem oferece alguns recursos integrados à infraestrutura, como criptografia de dados em repouso e em trânsito, enquanto você é responsável pela segurança dos dados de suas aplicações. Isso inclui recursos como gerenciamento de chaves e segredos, localização de dados confidenciais, aplicação de controles, prevenção de exfiltração e perda de dados.

O Google Cloud oferece criptografia de dados em repouso e em trânsito com a opção de criptografar dados em uso usando computação confidencial. Se precisar que os dados sejam criptografados por meio de suas próprias chaves, você pode trazer sua própria chave (CSEK), usar o Serviço de Gerenciamento de Chaves gerenciado (KMS) do Google, usar um módulo de segurança de hardware (HSM) ou um gerenciador de chaves externo (EKM). O Data Loss Prevention (Cloud DLP) ajuda a descobrir, classificar e proteger dados confidenciais.

Gerenciamento de identidade e acesso

Inclui o gerenciamento de forma segura o ciclo de vida do usuário e do acesso ao aplicativo, abrangendo a autenticação do usuário e a autorização desses usuários para os serviços apropriados.

No Google Cloud, Cloud Identity é o IdP que fornece as opções de autenticação. Ele armazena e gerencia identidades digitais para uso em nuvem, também fornece verificação em duas etapas e integração SSO com provedor de identidade de terceiros, como Okata, Ping, ADFS ou Azure AD.

Após ser autenticado, o Cloud IAM fornece a autorização – “quem pode fazer o quê e onde no Google Cloud”, fornecendo controle de acesso refinado e visibilidade para o gerenciamento centralizado de recursos de nuvem. As políticas do IAM gerenciam o controle de acesso para os recursos do Google Cloud e as funções do IAM ajudam a definir permissões refinadas.

O BeyondCorp Enterprise adota um modelo “zero trust” para acesso a seus aplicativos e recursos. Ninguém pode acessar seus recursos, a menos que atenda a todas as regras e condições codificadas nas políticas de acesso por recurso:

Segurança de endpoint

A segurança do endpoint é fundamental para proteger os usuários e o acesso. Você precisa certificar-se de aplicar patches, evitar comprometimentos e gerenciar os dispositivos do usuário, incluindo as políticas que definem qual dispositivo tem acesso a quais recursos em seu aplicativo ou projetos.

Navegação segura ou API de risco da Web: permite que os aplicativos clientes verifiquem os URLs nas listas constantemente atualizadas do Google de recursos da Web inseguros. Com a Navegação segura você pode:

- Verificar as páginas em nossas listas de navegação segura com base na plataforma e nos tipos de ameaças.

- Avisar os usuários antes que eles cliquem em links em seu site que possam levar a páginas infectadas.

- Impedir que os usuários postem links para páginas infectadas conhecidas do seu site.

Monitoramento e operações de segurança

De uma perspectiva de operações de segurança (SecOps), você precisa detectar, responder e corrigir ameaças na nuvem. No Google Cloud, isso pode ser feito por meio de:

- Centro de comando de segurança: monitora continuamente seu ambiente do Google Cloud em busca de configurações incorretas, detecta ameaças, atividades maliciosas e ajuda a manter a conformidade;

- Logs de auditoria: o Cloud Logging oferece logs de auditoria que registram atividades administrativas e acessos em seus recursos do Google Cloud. Os logs de auditoria ajudam você a responder “quem fez o quê, onde e quando?”;

- Transparência no acesso: os logs registram as ações que a equipe do Google realiza ao acessar o conteúdo do cliente;

- Simplify Security Orchestration, Automation and Response (SOAR): permite uma resposta moderna, rápida e eficaz a ameaças cibernéticas, combinando automação de playbook, gerenciamento de casos e inteligência de ameaças integrada em uma experiência intuitiva e nativa da nuvem.

Governança, risco e conformidade

Contempla a compreensão do risco de segurança, definição e aplicação de políticas, demonstração de conformidade ao obter certificações e manter uma postura de segurança sólida.

O Google Cloud está em conformidade com as principais certificações de segurança, como PCI DSS, FedRAMP, HIPAA e muito mais. Os produtos do Google Cloud passam regularmente por verificações independentes de seus controles de segurança, privacidade e conformidade, obtendo certificações, atestados e relatórios de auditoria para demonstrar conformidade.

Saiba mais sobre segurança corporativa com o conteúdo relacionado:

Jornalista especializada em tecnologia há mais de 10 anos, com atuação em veículos nacionais e internacionais. Atualmente, é mestranda em Sustentabilidade pela USP, onde pesquisa mudanças climáticas.